Назначение ролей группам пользователей проектов¶

Портал администратора позволяет управлять доступом к проектам через назначение ролей группам Active Directory. Эта функция упрощает администрирование прав доступа — вместо индивидуального управления пользователями вы настраиваете права для групп, а пользователи автоматически получают соответствующие разрешения через членство в группах AD.

Доступ к управлению ролями¶

Функция управления групповыми ролями находится в разделе . Этот подраздел появляется после активации ролевой модели в конфигурации региона (см. Ролевая модель на Портале администратора).

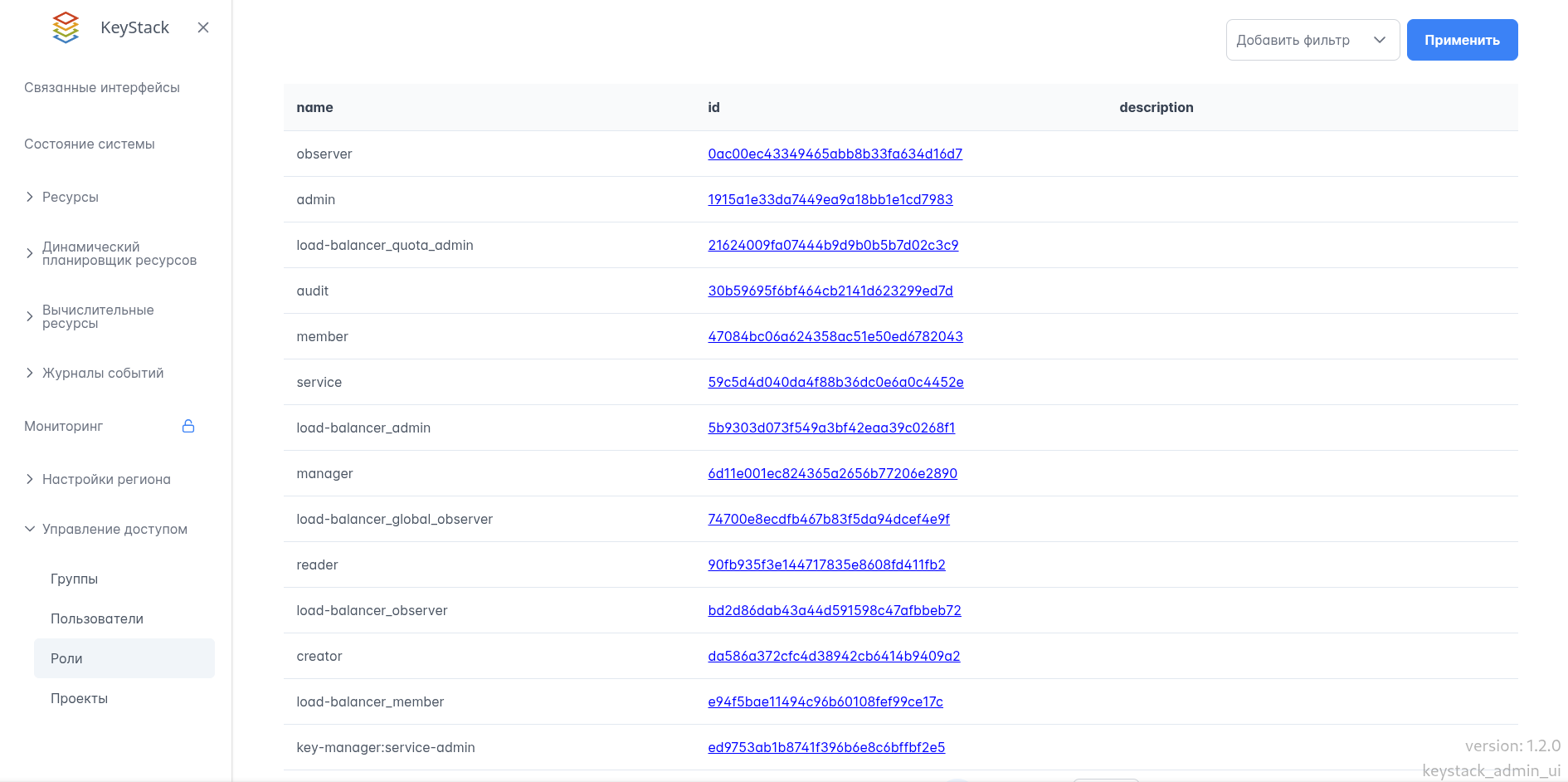

При переходе в раздел Роли открывается таблица текущих связей между проектами, группами AD и ролями OpenStack. Каждая строка таблицы представляет отдельный проект с назначенными на него группами и их ролями.

Таблица назначений ролей группам на проекты в Портале администратора¶

Структура назначений¶

Таблица назначений содержит колонки:

Проект — имя проекта OpenStack, к которому применяются роли

Связь группа-роль — список групп AD с назначенными им ролями в формате «группа-роль»

Один проект может иметь несколько групп с разными ролями. Например, проект «test1» может предоставлять группе «developers» роль «member» для базовой работы с ресурсами, а группе «devops» — роль «admin» для полного управления инфраструктурой проекта.

Добавление роли группе¶

В поле Регион начните вводить название региона. Портал администратора выполнит поиск по Active Directory и предложит доступные варианты. Далее нажмите Проект и в открывшейся форме выберите проект из выпадающего списка — система загрузит все доступные проекты текущего региона.

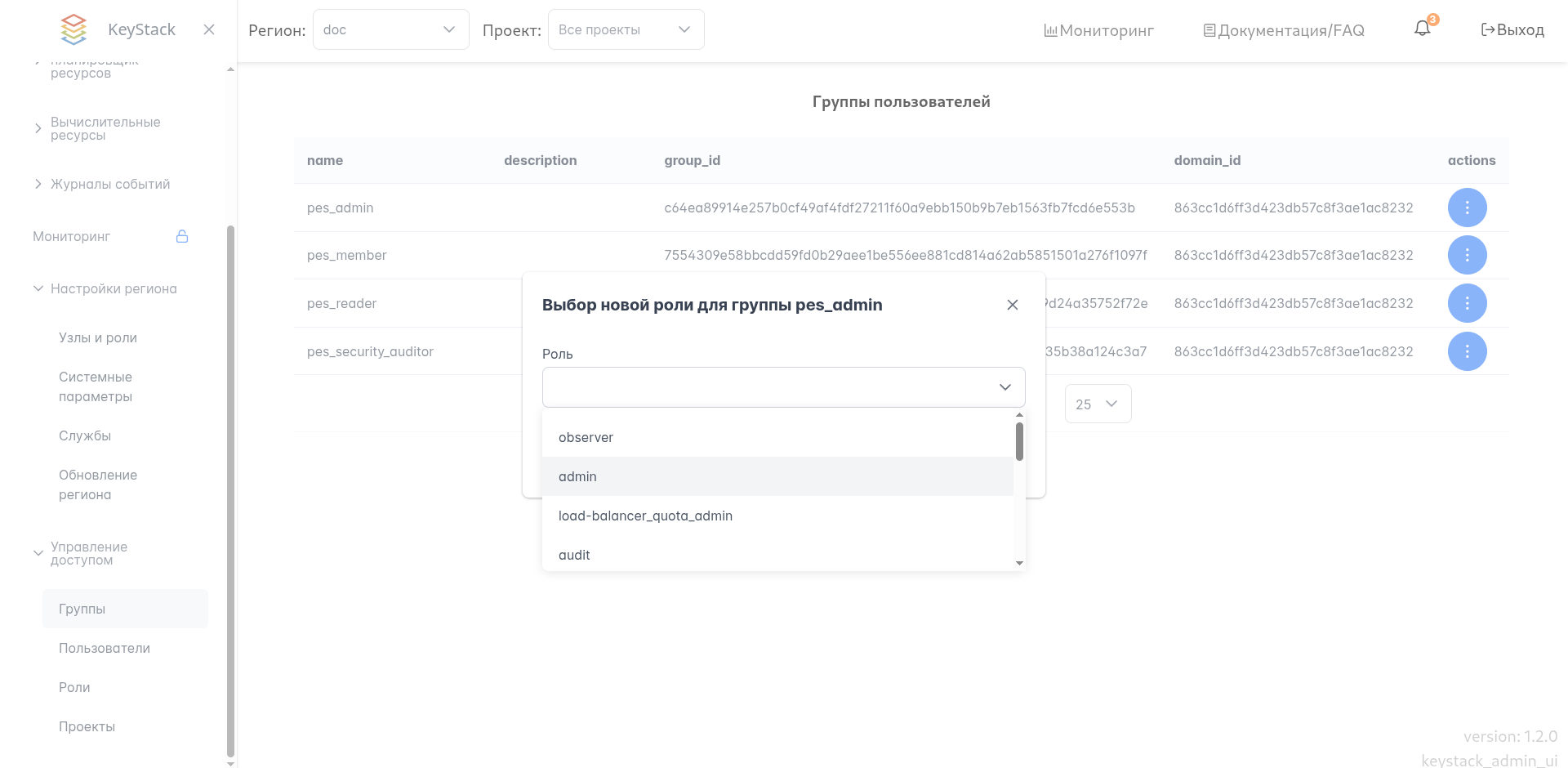

Для выбора новой роли нажмите на три точки в таблице и далее на кнопку Сменить роль. После в открывшемся меню укажите доступную роль из списка: admin, member, reader или security_auditor и т.д. Каждая роль определяет уровень доступа к ресурсам проекта согласно политикам OpenStack.

Форма выбора роли группе AD на проект¶

После заполнения всех полей нажмите Сохранить. Система проверит корректность данных и создаст связь между группой и проектом. Все пользователи — члены указанной группы AD — автоматически получат соответствующую роль при работе с ресурсами проекта.

Изменение существующих назначений¶

Для изменения роли группы нажмите кнопку Сменить роль в строке нужного назначения. В диалоговом окне выберите новую роль из выпадающего списка. Изменение применяется немедленно — все члены группы получат обновлённые права доступа при следующей аутентификации.

Обратите внимание: изменение роли влияет на всех пользователей группы. Если требуется разграничить доступ внутри группы, создайте отдельные группы в Active Directory с соответствующим составом участников.

Удаление назначений¶

Удаление связи группы с проектом выполняется кнопкой удаления в соответствующей строке таблицы. Система запросит подтверждение операции, поскольку удаление назначения лишит всех членов группы доступа к ресурсам проекта.

После подтверждения удаления связь немедленно деактивируется. Пользователи потеряют доступ к проекту при следующей попытке работы с его ресурсами. Активные сессии пользователей продолжат работу до истечения токена аутентификации.

Интеграция с Active Directory¶

Портал администратора синхронизируется с Active Directory через LDAP-соединение, настроенное при развёртывании платформы. При добавлении назначения система проверяет существование группы в AD и её актуальный состав.

Членство пользователей в группах определяется на стороне Active Directory. Портал администратора не управляет составом групп — эта задача остаётся в зоне ответственности администраторов домена. Такое разделение обеспечивает централизованное управление пользователями через привычные инструменты AD при сохранении гибкости назначения прав в OpenStack.

Рекомендации по организации доступа¶

При планировании структуры доступа учитывайте иерархию ролей OpenStack. Роль admin предоставляет полный контроль над ресурсами проекта, включая управление квотами и сетевыми настройками. Роль member позволяет создавать и управлять виртуальными машинами, томами и другими ресурсами. Роли reader и security_auditor ограничены просмотром без возможности изменений.

Создавайте группы AD с понятными названиями, отражающими их назначение: «project-test1-admins», «project-test1-developers». Это упростит аудит прав доступа и снизит вероятность ошибок при назначении ролей.

Регулярно проверяйте актуальность назначений. Неиспользуемые связи следует удалять для поддержания безопасности среды. Портал администратора позволяет экспортировать таблицу назначений для анализа и документирования структуры доступа.